Les nombres premiers au service de la sécurité des échanges professionnels.

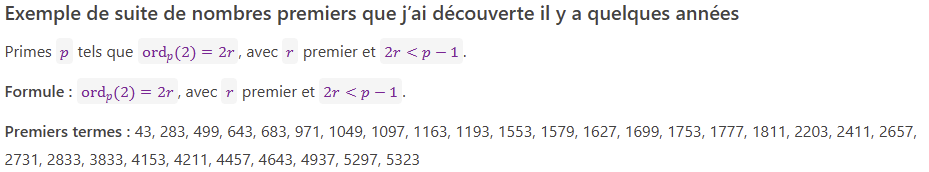

J’ai eu l’occasion de m’intéresser très tôt aux mathématiques grâce à mes parents, tous deux enseignants dans cette discipline. Cette sensibilité aux structures logiques et aux énigmes numériques m’a naturellement conduit à explorer les applications des nombres premiers dans des domaines aussi stratégiques que la cryptographie. Aujourd’hui, en tant qu’avocat-négociateur et développeur d’une application confidentielle dédiée aux réunions de négociation entre professionnels, je m’intéresse tout particulièrement aux mécanismes permettant de garantir la confidentialité des échanges, sans compromettre leur fluidité ni leur efficacité.

1. Pourquoi la confidentialité des négociations est un enjeu stratégique

1.1 Risques juridiques et réputationnels

Les négociations professionnelles peuvent porter sur des sujets sensibles : clauses contractuelles, litiges potentiels, restructurations. Une fuite d’information peut entraîner des conséquences juridiques graves, voire des atteintes à la réputation. Par exemple, la divulgation prématurée d’un projet de fusion peut faire chuter la valeur d’une entreprise ou déclencher des poursuites pour manquement à la confidentialité.

1.2 Limites des outils classiques

Les outils de visioconférence ou de messagerie ne sont pas toujours conçus pour des échanges hautement confidentiels. Même avec des mots de passe ou des accès restreints, les risques d’interception ou de mauvaise configuration demeurent. Des cas documentés montrent que des réunions en ligne ont été piratées, exposant des discussions internes à des tiers malveillants. Cela concerne aussi bien des plateformes comme Zoom, Microsoft Teams, Google Meet, Webex ou Skype.

1.3 Besoin d’un cadre sécurisé et juridiquement robuste

La confidentialité ne se limite pas à la technique : elle doit être encadrée juridiquement. Un outil de négociation sécurisé doit intégrer des mécanismes de traçabilité, de consentement et de preuve. Cela permet de garantir que les échanges ne pourront pas être contestés ou utilisés contre les parties, comme dans les procédures de médiation ou d’arbitrage. Elle doit aussi s’étendre à l’organisation même de la réunion : dans certains cas, les parties doivent pouvoir nier l’existence même de la rencontre. Ce niveau de discrétion est essentiel dans les négociations sensibles ou à fort enjeu stratégique.

2. La cryptographie comme rempart : principes et enjeux

2.1 Cryptographie symétrique vs asymétrique

La cryptographie symétrique repose sur une clé unique partagée entre les interlocuteurs, tandis que l’asymétrique utilise une paire de clés (publique et privée). Cette dernière est particulièrement adaptée aux échanges professionnels, car elle permet de sécuriser les communications sans devoir partager une clé secrète au préalable. Par exemple, le protocole RSA repose sur cette logique.

2.2 Confidentialité, intégrité, authentification, non-répudiation

Un système cryptographique efficace doit garantir plusieurs propriétés : la confidentialité (seuls les destinataires peuvent lire), l’intégrité (le message n’a pas été altéré), l’authentification (vérification de l’identité) et la non-répudiation (impossibilité de nier l’envoi). Ces principes sont essentiels dans les négociations, où chaque mot peut avoir une portée juridique.

2.3 Standards et protocoles éprouvés

Des protocoles comme TLS (Transport Layer Security) ou PGP (Pretty Good Privacy) sont largement utilisés pour sécuriser les échanges. Ils reposent sur des algorithmes robustes, souvent basés sur des propriétés des nombres premiers. Par exemple, TLS utilise des suites de nombres premiers pour établir des clés de session temporaires.

3. Le rôle central des nombres premiers en cryptographie

3.1 RSA et la factorisation difficile

L’algorithme RSA repose sur la difficulté de factoriser un grand nombre en ses deux facteurs premiers. Cette propriété rend le chiffrement extrêmement robuste : même avec des moyens informatiques puissants, il est pratiquement impossible de retrouver la clé privée à partir de la clé publique. C’est l’un des piliers de la sécurité numérique moderne.

3.2 Diffie-Hellman et les groupes cycliques

Le protocole Diffie-Hellman permet à deux parties de générer une clé commune sans jamais la transmettre. Il s’appuie sur des opérations dans des groupes cycliques définis par des nombres premiers. Cette méthode est utilisée dans de nombreux systèmes de messagerie sécurisée comme Signal ou WhatsApp.

3.3 Tests de primalité et génération de clés

La génération de clés cryptographiques nécessite des nombres premiers très grands. Des tests comme Miller-Rabin ou AKS permettent de vérifier rapidement si un nombre est premier. Ces tests sont intégrés dans les bibliothèques de cryptographie utilisées pour créer des certificats SSL ou des clés de chiffrement.

4. Applications concrètes dans les outils de négociation confidentielle

4.1 Chiffrement de bout en bout (E2EE)

Le chiffrement de bout en bout garantit que seuls les participants à une réunion peuvent accéder aux contenus échangés. Des outils comme Zoom, Microsoft Teams, Google Meet, Webex ou Signal intègrent désormais cette fonctionnalité, bien qu’elle ne soit pas toujours activée par défaut. Pour les négociations sensibles, cette option est indispensable.

4.2 Protocoles cryptographiques pour les réunions sécurisées

Des solutions comme Jitsi Meet ou Matrix permettent d’organiser des réunions en ligne avec des protocoles ouverts et vérifiables. Ces outils utilisent des algorithmes basés sur les nombres premiers pour établir des connexions sécurisées. Ils sont particulièrement adaptés aux environnements professionnels soucieux de transparence et de contrôle.

4.3 Calculs sur données chiffrées : homomorphic encryption et MPC

L’encryption homomorphe permet d’effectuer des calculs sur des données chiffrées sans les déchiffrer. Le Secure Multi-Party Computation (MPC) permet à plusieurs parties de collaborer sans révéler leurs données. Ces technologies sont prometteuses pour les négociations multipartites où la confidentialité est cruciale, comme dans les appels d’offres ou les audits croisés.

5. Vers une architecture cryptographique dédiée aux négociations professionnelles

5.1 Modèle hybride : chiffrement + authentification + contrôle d’accès

Une architecture robuste combine plusieurs couches : chiffrement des données, authentification forte des utilisateurs, et contrôle d’accès granulaire. Cela permet de limiter les risques tout en assurant une expérience fluide. Par exemple, une réunion peut être accessible uniquement aux personnes ayant validé leur identité via une clé publique.

5.2 Intégration dans une application métier

L’intégration de la cryptographie dans une application métier nécessite de concilier sécurité et ergonomie. Les utilisateurs doivent pouvoir accéder facilement aux fonctionnalités sans compromettre la confidentialité. Des solutions comme Keycloak ou Vault permettent de gérer les identités et les secrets de manière centralisée.

5.3 Cas d’usage : négociation de contrats, médiation, arbitrage confidentiel

Dans les négociations contractuelles, la confidentialité est souvent une exigence légale. En médiation, elle permet de restaurer la confiance entre les parties. En arbitrage, elle garantit que les échanges ne pourront pas être utilisés en dehors du cadre prévu. Une application dédiée peut intégrer ces exigences dès sa conception.

6. Défis et perspectives : post-quantique, scalabilité, interopérabilité

6.1 Menaces liées à l’informatique quantique

Les ordinateurs quantiques pourraient casser les algorithmes actuels basés sur les nombres premiers, comme RSA ou ECC. L’algorithme de Shor permettrait de factoriser rapidement de grands nombres, mettant en péril la sécurité des échanges. Il est donc urgent d’anticiper cette transition.

6.2 Cryptographie résistante au quantique

Des alternatives sont en cours de développement : cryptographie basée sur les réseaux euclidiens (lattice-based), sur les fonctions de hachage ou sur les codes correcteurs. Ces approches ne reposent pas sur les nombres premiers, mais offrent une résistance aux attaques quantiques. Le NIST travaille à leur standardisation.

6.3 Vers une standardisation des outils de négociation sécurisée

Pour que les outils de négociation confidentielle soient adoptés à grande échelle, ils doivent être interopérables et conformes aux normes. Des initiatives comme le projet Solid de Tim Berners-Lee ou les standards W3C sur la confidentialité des données ouvrent la voie à des solutions universelles, sécurisées et respectueuses des droits fondamentaux.

Conclusion

Les nombres premiers, loin d’être de simples curiosités mathématiques, sont au cœur des mécanismes qui protègent nos échanges les plus sensibles. En les mobilisant dans des architectures cryptographiques robustes, il devient possible de concevoir des outils de négociation confidentielle adaptés aux enjeux contemporains. C’est cette vision que je poursuis dans le développement de mon application, en conjuguant rigueur mathématique, exigence juridique et innovation technologique.